今天对比了一下最新版7.9.4的宝塔面板(宝塔的开发习惯是即使是同一个版本号,也会不断更新文件)。

发现了一个js文件比较可疑,经过分析后得出,是宝塔最新增加的上报后门,可以上报用户自己的IP和端口(非服务器的)

js文件路径:/panel/BTPanel/static/laydate/laydate.js

根据文件时间戳,可知是10月9日更新的。

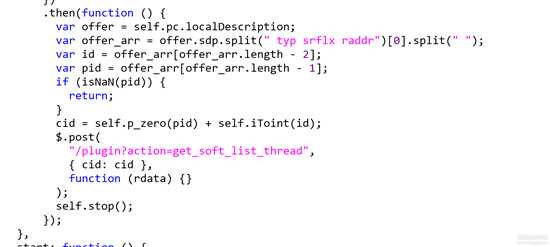

这个文件本身是layer的日期显示组件,但是宝塔在最后加入了一段eval加密的js。这种js很好解密,以下是解密后的js:

截图部分

3471337c-6e47-47e7-90b6-003297f96389.png

可以看出是创建了个WebRTC连接,最终是拿到了用户自己的IP和端口(id和pid变量),并组合后进行了简单加密,赋值给cid,POST到接口/plugin?action=get_soft_list_thread

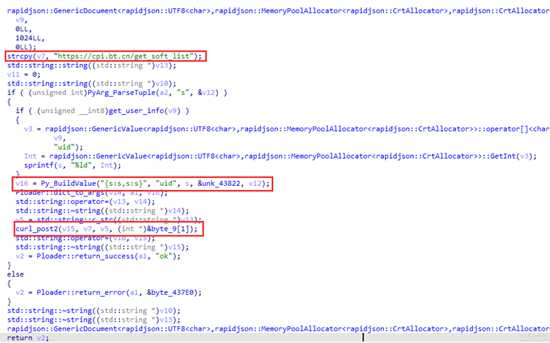

那么get_soft_list_thread是在干什么呢,找到py代码,是异步调用/script/flush_soft.py,然后这个文件里面是调用加密模块里面的一个方法PluginLoader.get_soft_list(cid)

下面反编译看看这个方法是具体干什么的

e4e0e862-0c9f-479f-abcd-f39bff1c7b18.png

宝塔搞了个很有迷惑性的方法名,初看还以为是获取软件列表的,实际根本不是。

方法内部只是把cid发送到接口https://cpi.bt.cn/get_soft_list,并未对返回值进行处理,可确定不是获取软件列表的。

之前已经有人爆料过宝塔的上报接口(site_task.py),为什么10月9日又新增了一个?

可能是之前的接口只是上报一些统计的数据,并没有上报用户IP这种敏感信息。

另外现在新增的这个更加隐蔽,通过迷惑性方法名、夹杂在公共js文件等手段进行隐藏。

明明有上百种方法可以获取到用户IP,为什么非要写那么一大堆js通过WebRTC的方式来获取。

原来这种方式可以无视代{过}{滤}理,我这边试了即使是开了全局代{过}{滤}理,也一样可以获取到真实IP而不是代{过}{滤}理服务器IP!

简单解决方法:

首先可以开代{过}{滤}理,检测下自己的的Web RTC是否泄露

https://ip.voidsec.com

如果Web RTC:是空就不用管了

如果Web RTC:后边显示的是你本地的IP,那就按以下教程设置下

Firefox浏览器禁用WebRTC的方法是:在浏览器上输入:about:config。之后搜索:media.peerconnection.enabled。找到它后双击,将其改成 false 即可。

Chrome浏览器禁用WebRTC的方法是:在Chrome应用商店里,安装一个名为WebRTC Leak Prevent的扩展, 然后设置成Disable就行了

虽然官网解释是授权。那大家自行判断。技术分享和分析。

我也没有抹黑bt宝塔那不好。如有违规.可删帖!

免费的bt宝塔一直都很不错!方便。快捷。

支持正版bt宝塔 !!!

使用盗版、破解版bt宝塔可能存在更可怕的东西。

标签:

bt宝塔最新版增加了上报后门!

免责声明:本站文章均来自网站采集或用户投稿,网站不提供任何软件下载或自行开发的软件!

如有用户或公司发现本站内容信息存在侵权行为,请邮件告知! 858582#qq.com

暂无“bt宝塔最新版增加了上报后门!”评论...

RTX 5090要首发 性能要翻倍!三星展示GDDR7显存

三星在GTC上展示了专为下一代游戏GPU设计的GDDR7内存。

首次推出的GDDR7内存模块密度为16GB,每个模块容量为2GB。其速度预设为32 Gbps(PAM3),但也可以降至28 Gbps,以提高产量和初始阶段的整体性能和成本效益。

据三星表示,GDDR7内存的能效将提高20%,同时工作电压仅为1.1V,低于标准的1.2V。通过采用更新的封装材料和优化的电路设计,使得在高速运行时的发热量降低,GDDR7的热阻比GDDR6降低了70%。

更新动态

2026年02月21日

2026年02月21日

- 小骆驼-《草原狼2(蓝光CD)》[原抓WAV+CUE]

- 群星《欢迎来到我身边 电影原声专辑》[320K/MP3][105.02MB]

- 群星《欢迎来到我身边 电影原声专辑》[FLAC/分轨][480.9MB]

- 雷婷《梦里蓝天HQⅡ》 2023头版限量编号低速原抓[WAV+CUE][463M]

- 群星《2024好听新歌42》AI调整音效【WAV分轨】

- 王思雨-《思念陪着鸿雁飞》WAV

- 王思雨《喜马拉雅HQ》头版限量编号[WAV+CUE]

- 李健《无时无刻》[WAV+CUE][590M]

- 陈奕迅《酝酿》[WAV分轨][502M]

- 卓依婷《化蝶》2CD[WAV+CUE][1.1G]

- 群星《吉他王(黑胶CD)》[WAV+CUE]

- 齐秦《穿乐(穿越)》[WAV+CUE]

- 发烧珍品《数位CD音响测试-动向效果(九)》【WAV+CUE】

- 邝美云《邝美云精装歌集》[DSF][1.6G]

- 吕方《爱一回伤一回》[WAV+CUE][454M]